Taxonweb sur Firefox et MacOSX

J’étais occupé à préparer ma déclaration d’impôts (à rentrer pour le 30 juin 09 au plus tard).

Je me suis dit que faire sa déclaration en ligne serait assez pratique et rapide.

Mais non, sur MacOSX et Firefox 3.0.11, le site taxonweb.be ne marche pas avec le lecteur de carte eID.

Procédure d’installation du lecteur de Carte

- Installer le lecteur de carte (en choisissant votre OS)

- Redémarrer votre ordi

Tout ça se fait normalement sans problème.

Par contre une fois qu’on veut se remplir sa déclaration en ligne sur Taxonweb.be, avec Firefox, tout se complique.

Un petit tour sur Twitter, ne me renseigne pas énormément. Une recherche dans les FAQ de taxonweb.be ne m’aide pas vraiment.

Une recherche approfondie dans Google me dirige sur un forum d’expats.

Enfin, j’ai l’info qu’il me faut: un pdf de ~350Kb explicant, pas à pas, la procédure pour activer les modules de sécurité pour Taxonweb sur Firefox.

Donc, un gros mauvais point pour Taxonweb pour:

- Faire un site non compatible avec les différents navigateurs (et platformes)

- Bien cacher les informations nécessaires à l’installation/configuration

Je n’ose même pas imaginer un malvoyant essayant de remplir sa déclaration avec Lynx…

Merci à Google pour les infos

Et là dessus, je retourne à ma déclaration, en espérant que cela puisse servir à d’autres.

Performances Web: Impact du SSL

Depuis quelques temps, avec l’apparition de l’extension Firebug YSLOW, je m’intéresse de près aux performances des sites web.

J’ai profité des conseils avisés de Steve Souders et d’Éric Daspet dans quelques projets réalisés chez Emakina.

Un d’entre eux, le site smart.brusselsairlines.com, permettait aux participants de recevoir une réduction augmentant avec le nombre de participants (revenez-y de temps pour les prochaines promotions).

La mesure des visites du sites est gérée par une société externe EStat. Et, bien que je leur ai demandé de la documentation sur l’implémentation de leur script de tracking, on emploie toujours le vieux bout de code qui date de la première version du site.

Hors, le script de tracking est appelé via HTTPS. Vous voyez où je veux en venir.

Mesure des connections avec HTTPS.

Résultats de la requête #5 :

| URL: | https://prof.estat.com/js/m.js |

|---|---|

| Host: | prof.estat.com |

| IP: | 194.126.157.11 |

| Location: | Valbonne, France* |

| Error/Status Code: | 200 |

| Start Offset: | 1.04 s |

| DNS Lookup: | 178 ms |

| Initial Connection: | 171 ms |

| SSL Negotiation: | 505 ms |

| Time to First Byte: | 164 ms |

| Content Download: | 2 ms |

| Bytes In (downloaded): | 2.0 KB |

| Bytes Out (uploaded): | 0.6 KB |

Analyse :

Sur un total de 1023 ms, 505 ms – soit presque 50% du temps de la requête – sont consacrées à la négociation SSL pour des données ne nécéssitant pas l’emploi du SSL…

N’ayant pas eu la documentation du fournisseur de service EStat, je me suis permis de tester la technique pour supprimer le protocole https lors de l’appel à la ressource.

J’ai donc refait le test en faisant un requête vers le même fichier JS, mais sans passer par HTTPS.

Mesure des connections sans HTTPS.

Résultats de la requête #5 :

| URL: | //prof.estat.com/js/m.js |

|---|---|

| Host: | prof.estat.com |

| IP: | 194.126.157.11 |

| Location: | Valbonne, France* |

| Error/Status Code: | 200 |

| Start Offset: | 1.19 s |

| DNS Lookup: | 56 ms |

| Initial Connection: | 155 ms |

| Time to First Byte: | 163 ms |

| Content Download: | 3 ms |

| Bytes In (downloaded): | 1.1 KB |

| Bytes Out (uploaded): | 0.3 KB |

Verdict :

Le résultat est flagrant : 378 ms contre 1023, il n’y a pas photo.

Quand vous devez reprendre un vieux site et l’optimiser pour, entre autre, des raisons de performance, n’oubliez pas de tenir compte des ressources externes en https !

Et en plus si le fournisseur de service ne vous fourni pas de documentation, et n’active pas le Keep-Alive sur ses serveurs, vous pouvez vivement envisager de changer de prestataire ! À bon entendeur…

IE: supprimer les alertes de sécurité en mode https

Internet Explorer, dans toutes ses versions, affiche une alerte de sécurité lorsque l’on visite une page, servie via le protocole de sécurité https, si celle-ci contient des ressources servies via le protocole http.

Alerte de sécurité sur IE < 8.

- Security Information

-

This page contains both secure and unsecure items.

Do you want to display the nonsecure items?

[Yes] [No] [More Info]

Ou en français :

- Information sur la sécurité

-

Cette page contient des éléments sécurisés et non sécurisés.

Souhaitez-vous afficher les éléments non sécurisés ?

[Oui] [Non] [Plus d’infos]

Alerte de sécurité sur IE8b2.

A l’heure actuelle, la version finale d’IE8 n’est pas encore sortie. J’ai donc fait des tests sur la version bêta 2.

- Security Warning

-

Do you want to view only the webpage content that was delivered securely?

This webpage contains content that will not be delivered usin a secure HTTPS connection, which could compromise the security of the entire webpage.

[More Info] [Yes] [No]

Notez la tournure de la phrase qui est completement l’inverse du message de sécurité des versions précédantes…

Examples d’alerte de sécurité.

Démonstration.

J’ai mis en place une page démontrant cette popup de sécurité. Je sais que le certificat n’est pas valable pour le domain, d’où la première alerte.

Cette page est servie via le protocole sécurisé https et contient un lien vers une image servie via http.

Sur Internet Explorer, vous devriez avoir le message d’alerte ci-dessus.

Code.

<div> <img src="//noscript.be/demo/https-mixed-content-warning/404.jpg" alt="Un chat dans un pc démonté" title="src: //www.catswhocode.com/blog/404" /> </div>

Supprimer l’alerte de sécurité une fois pour toute.

Il y a plusieurs solutions pour cela. Dont une consiste à changer les paramètres d’IE.

Je me vois mal conseiller à mes clients de changer leurs paramètres.

La seule solution est d’employer correctement le Common Internet Scheme Syntax, en supprimant le protocole.

Démonstration.

Dans cet exemple, le protocole https du lien vers l’image à simplement été supprimé.

Le message de sécurité n’apparaît plus.

Code.

<div> <img src="//noscript.be/demo/https-mixed-content-warning/404.jpg" alt="Un chat dans un pc démonté" title="src: //www.catswhocode.com/blog/404" /> </div>

Notez que la même technique est d’application pour les fichiers .swf que vous pourriez avoir dans vos pages sécurisées.

<OBJECT classid="clsid:D27CDB6E-AE6D-11cf-96B8-444553540000" codebase="//download.macromedia.com/pub/shockwave/cabs/flash/swflash.cab#version=6,0,40,0" WIDTH="550" HEIGHT="400" id="myMovieName"> <PARAM NAME=movie VALUE="myFlashMovie.swf"> <PARAM NAME=quality VALUE=high> <PARAM NAME=bgcolor VALUE=#FFFFFF> <EMBED src="/support/flash/ts/documents/myFlashMovie.swf"quality=high bgcolor=#FFFFFF WIDTH="550" HEIGHT="400" NAME="myMovieName" ALIGN="" TYPE="application/x-shockwave-flash" PLUGINSPAGE="//www.macromedia.com/go/getflashplayer"> </EMBED> </OBJECT>

code vu sur la base de connaissance Macromedia

J’ai enlevé le protocole http de l’attribut codebase du tag object.

Maintenant, ceux qui utilisent encore Internet Explorer (et qui devraient vraiment essayer un meilleur browser) n’ont plus de raisons de se plaindre de ces messages d’alerte !

Taux de pénétration de Firefox 3, une semaine après.

Il y a juste une semaine, le 17 juin 2008, la Fondation Mozilla nous proposait de battre un record du monde de téléchargement de logiciel.

Après plus de 8 milions de téléchargement, en 24 heures, on peut dire que le contrat est rempli.

En sept jours, on a eu le temps de s’habituer aux nouveautés apportées à Firefox :

Quelques changements de Firefox 3 cosmétiques et fonctionnels :

- la “AwesomeBar”

- l’option de sauvegarde de session

- le gestionnaire de signets

- le gestionnaire de téléchargement

Quelques changements de Firefox 3 sous le capot :

- des API microformats,

- quelques éléments de HTML5,

- l’implémentation de JavaScript 1.8,

- des améliorations DOM et

- surtout des améliorations CSS

display:inline-block dans Firefox 2 et 3

Firefox 3 supporte enfin les propriétés d’affichage: display:inline-block et display:inline-table.

Pour nous, intégrateurs, ça veut dire qu’enfin, on pourra mettre se passer des propriétés fokloriques display:-moz-inline-box et display:-moz-inline-block pour avoir le même rendu.

Mais ce n’est pas encore pour tout de suite tant que le taux de pénétration ne sera pas encore suffisant.

En attendant, on n’oubliera pas de tester ses pages sur les différentes versions des navigateurs (en employant Firefox Portable).

On écrira du code compatible:

<style type="text/css">

.element {

display:inline-block !important;

display:-moz-inline-box;

}

</style>

En attendant, nous pouvons aussi faire du prosélitisme pour Firefox 3.

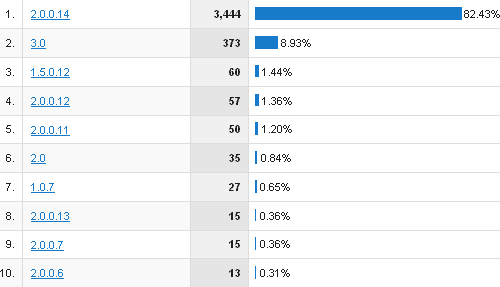

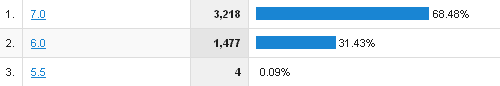

Taux de pénétration de Firefox 3

Je pense que le but de la tentative de record du monde était surtout de faire changer beaucoup de monde de Firefox 2 à Firefox 3 et donc d’augmenter le taux de pénétration.

Pour faire avancer la cause, je vous propose d’afficher les taux de pénétration des différents navigateurs visitant mon blog ainsi qu’un site “grand public” et de pouvoir les comparer de semaine en semaine. Et d’ainsi avoir une vue plus personnelle du taux de pénétration de Firefox 3

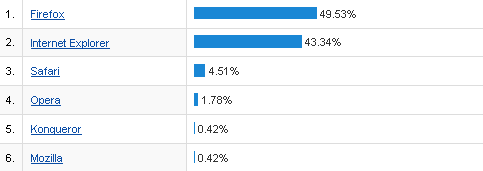

Semaine 1 – les navigateurs visitant ce blog :

Navigateurs 17/06/2008 – 24/06/2008

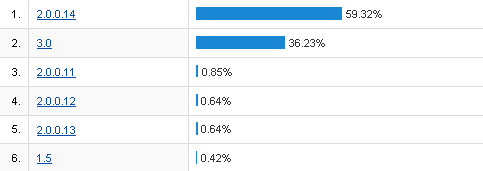

Pénétration Firefox 17/06/2008 – 24/06/2008

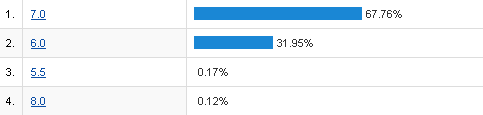

Pénétration Internet Explorer 17/06/2008 – 24/06/2008

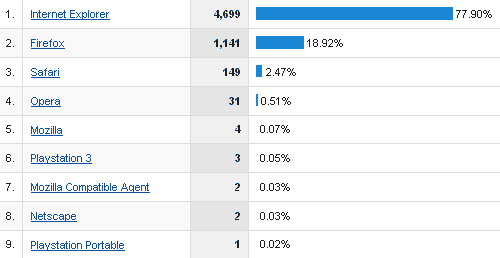

Semaine 1 – les navigateurs visitant un site tout public :

Navigateurs 17/06/2008 – 24/06/2008

Pénétration Firefox 17/06/2008 – 24/06/2008

Pénétration Internet Explorer 17/06/2008 – 24/06/2008

A vous de jouer !

Je vous propose de participer à mon projet et de vous aussi afficher les statistiques des visites de vos site/blogs.

Et pour nous faire gagner du temps, allez chez vos parents, frère(s), sœur(s), voisin(s), connaissance(s) et faites leur connaître Firefox 3 ou tout autre navigateur respectant les standards du web.

Liens relatifs :

- Statistiques heure par heure depuis le lancement de Firefox 3

- Le blog Firefox Metrics tout sur le taux d’adoption

- Le groupe Firefox Stats

Status 503 pour vos sites en maintenance

Lorsque vous faites des mises à jour importantes sur votre site, il est judicieux de mettre celui-ci en mode “maintenance“.

En effet, vos visiteurs peuvent être perturbés par les erreurs éventuelles de design et de code. De même, les moteurs de recherche peuvent indexer votre site pendant les opérations de mise à jour.

Bref, imaginez les effets néfastes d’une telle opération…

Les recommandations Google : le status 503 (service non disponible)

De plus Google recommande de renvoyer une erreur 503:

- If my site is down for maintenance, how can I tell Googlebot to come back later rather than to index the “down for maintenance” page?

- You should configure your server to return a status of 503 (network unavailable) rather than 200 (successful). That lets Googlebot know to try the pages again later.

Ce qui se traduit en gros par :

- Si mon site est en mode de maintenance, comment puis-je indiquer à Google revenir plus tard au lieu d’indexer une page “Site en maintenance”?

- Vous devriez configurer votre serveur pour qu’il renvoie un status 503 (réseau indisponible) plutôt qu’un status 200 (requête satisfaite). Ceci fait comprendre à Googlebot qu’il doit retester ces pages plus tard.

Maintenant qu’on sait ce qu’il faut faire, voici comment le faire :

26 commentaires